Vergessenes Domänen-Admin-Kennwort zurücksetzen

31. März 2010

Wenn das Administrator-Kennwort für das Active Directory (AD) unter Windows Server 2003 abhanden gekommen ist, muss das AD nicht komplett neu aufgesetzt werden. Über das lokale Kennwort des Systems, auf dem das AD läuft, und mit Hilfe von speziellen Tools wie dem ERD Commander von Sysinternals lassen sich die Sicherheitsvorkehrungen von Windows Server 2003 austricksen.

Bei komplexeren Serverinstallationen und vor allem bei komplizierten Active-Directory-Strukturen kann der Administrator nicht alle Konfigurationsparameter im Kopf behalten. Generell empfiehlt es sich, bei allen Vorgängen und Konfigurationen (IP-Adressbereiche, Email- und Benutzerkonten sowie Passwörtern) eine detaillierte Dokumentation anzulegen. In der Realität wird das vor allem dann wichtig, wenn ein System aufgrund eines Personalwechsels, oder weil ein anderer Dienstleister mit den IT-Aufgaben betraut wird, einen anderen Administrator zugeteilt bekommt.

Doch leider tauchen in der Realität recht häufig Unterlassungssünden und in ihrem Kielwasser dann richtige Probleme auf: Sollte keine derartige Dokumentation vorhanden sein, und ist zum Beispiel das Administrator-Kennwort eines Domänencontrollers (DC) unter Windows Server 2003 nicht mehr verfügbar, wird es zunächst einmal unmöglich, an dem System auch nur kleine Änderungen (wie etwa das Hinzufügen neuer Domänen-Benutzer) vorzunehmen. Denn es gilt die Regel: Ohne entsprechendes Kennwort sind keine Domänen-Administrator-Rechte verfügbar.

Für derartige Fälle gibt es allerdings einen Ausweg, der ohne das Neuinstallieren der kompletten Domäne auskommt. Doch dazu müssen einige Voraussetzungen erfüllt sein.

Zunächst muss der physikalische Zugang zum betreffenden DC verfügbar sein, um im ersten Schritt die Startreihenfolge im BIOS auf das CD- oder DVD-Laufwerk zu stellen. Als zweite Voraussetzung ist Kenntnis des lokalen Administrator-Kennworts für das System nötig. Dies lässt sich notfalls mittels der Start-CD ERD-Commander oder ähnlichen startfähigen CDs (im Gegensatz zum Domänen-Administrator-Passwort) ohne viel Aufwand neu setzen.

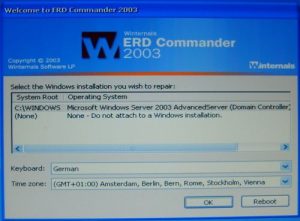

Dazu startet der vergessliche Administrator beispielsweise von der ERD-Commander-CD, im darauf erscheinenden Menü das zu verändernde Betriebssystem (OS) – im hier gezeigten Fall den Windows Server 2003. Darauf braucht man nur über „Start“ in das „Locksmith-Tool“ zu navigieren und das Kennwort neu zu setzen.

Somit ist das „lokale Kennwort“ wieder bekannt und es folgt der nächste Schritt: Nach einem Neustart wird nicht mehr von CD/DVD gestartet, sondern wieder von der entsprechenden Festplatte (HDD). Kurz nach dem Boot-Screen durch Drücken der F8-Taste muss der Administrator dann in den Verzeichnisdienst-Wiederherstellungs-Modus wechseln. Somit wird zwar das Betriebssystem, aber nicht das Active-Directory (AD) gestartet.

Zur Anmeldung genügt jetzt das neu gesetzte (oder schon bekannte) lokale Administrator-Kennwort.

Um danach auf das nicht gestartete AD zuzugreifen, sind zwei weitere Werkzeuge nötig: srvany.exe sowie instsrv.exe (beide Tools sind in den Windows Server 2003 Resource Kit Tools enthalten).

Beide Tools werden entweder in den Systems32-Ordner kopiert (darin befindet sich die dafür nötige CMD.exe), oder man erzeugt einen temporären Ordner in dem die CMD.exe hineinkopiert wird (um die spätere Bedienung zu vereinfachen).

Um srvany.exe zu starten, wird die CMD.exe gestartet („Windowstaste“ und Taste „R“ gleichzeitig betätigen, beziehungsweise „Start“ => „ausführen“ => cmd.exe) und in den entsprechenden Ordner navigiert (in unserem Fall nach „c:\tools“).

Danach ist der folgende Befehl einzugeben:

instsrv reset c:\tools\srvany.exe

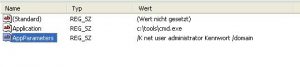

Anschließend wird der Registrierungseditor „regedit.exe“ gestartet, und zu folgendem Ordner navigiert:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\reset

Und hier müssen zwei Schlüsselwerte mit folgenden Parametern angelegt werden (wie das auch im Bild 3 zu sehen ist):

Name: Application

Type: Reg_SZ

Wert: c:\tools\cmd.exe

Name: AppParameters

Type: REG_SZ

Wert: /k net user administrator Kennwort /domain

Statt „Kennwort“ sollte ein entsprechend den Gruppenrichtlinien definiertes Passwort Verwendung finden. Dabei gilt es die domänenspezifischen Vorgaben der Gruppenrichtlinien bezüglich der Kennwort-Länge oder den zu verwendenden (Sonder-)Zeichen zu beachten.

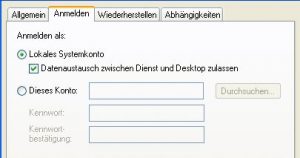

Danach wird der Registrierungs-Editor geschlossen, und über einen Rechtsklick auf das Arbeitsplatz-Icon das „Verwalten-Menü“ aufgerufen. Hier wird bei den installierten Diensten zu dem Eintrag „reset“ navigiert. Ein Doppelklick öffnet das Eigenschaftsfenster. Dieses muss entsprechend dem Bild 4 konfiguriert werden, und beim Dienst solle als Starttyp „Automatisch“ gewählt werden. Zum Test wird der Dienst manuell gestartet, dabei sollte er folgende Fehlermeldung ausgeben: „Domäne nicht gefunden“

Das ist so in Ordnung, schließlich ist das AD nicht online, hiermit soll nur überprüft werden dass kein anderer Fehler (falscher Registry-Eintrag oder ähnliches) vorliegt. Schließlich wird das System neu gestartet, und bei der Anmeldung als Benutzer der angelegte User (Administrator), das neu gesetzte Passwort (in unserem Beispiel „Kennwort“) verwendet.

Damit sollte wieder voller Administrativer Zugriff auf den Server und die Domäne gegeben sein. Zu guter Letzt wird der Dienst über die Kommandozeile cmd.exe wieder gestoppt:

net stop reset

und dann vom System wieder entfernt:

sc delete reset