Encrypting File System ergänzt Bitlocker

12. Januar 2010

Seit Microsoft das Encrypting Filesystem (EFS) mit dem Windows Server 2000 eingeführt hat, wurde es konstant weiterentwickelt und verbessert. Trotzdem lässt EFS noch die standardmäßige Unterstützung für die zentrale Verwaltung und die Kontrolle mittels Gruppenrichtlinien missen. Während Anwender ab Windows Vista auf die Bitlocker-Software setzen können, steht dieser Weg unter Windows XP nicht zur Verfügung, weshalb Administratoren einen Blick auf das hier vorgestellte Werkzeug werfen sollten.

Generell hat der Einsatz des EFS seine Berechtigung, wenn es beispielsweise darum geht, Dateien zu schützen, auf die Anwender gemeinsam einen Zugriff besitzen. Wenn der Administrator allerdings vor der Herausforderung steht, eine Lösung zur Verschlüsselung sensitiver Daten auf XP-Systemen zur Verfügung zu stellen, ohne dabei auf kostenintensive zusätzliche Softwarepakete zurückzugreifen, bleibt der Einsatz von EFS sicher eine gute Alternative.

Mit der Einführung der Bitlocker-Verschlüsselung unter Windows Vista und der Weiterentwicklung dieser Software bei den Betriebssystemen Windows 7 und Windows Server 2008 R2 ist die Verschlüsselung mittels des Encrypting Filesystems (EFS) etwas in den Hintergrund getreten. Gerade wenn es darum geht, mobile Systeme wie Notebook- und Laptop-Rechner zu sichern, sind sich die Systembetreuer zumeist einig, dass die komplette Verschlüsselung der Festplatte wie sie von Bitlocker angeboten wird, den besten Weg zum Schutz der Daten darstellt.

Auch wenn EFS ein gewisses Maß an Verwaltbarkeit zur Verfügung stellt, agiert es doch nur auf Dateiebene und kann zudem die sicherheitsrelevanten Systemdateien des Betriebssystems nicht verschlüsseln. Im Gegensatz dazu arbeitet Bitlocker auf einem sehr viel tieferen Systemlevel und kann komplette Volumen verschlüsseln. Hinzu kommt die Fähigkeit, die Dateien in den Windows-Verzeichnissen sowie Systemdateien zu verschlüsseln, die sicherheitskritische Informationen enthalten können.

So wird Bitlocker sicher die erste Wahl der Systembetreuer sein, wenn es darum geht neuerer Windows-Systeme zu schützen. Doch EFS kann auch hier noch seine Berechtigung haben, wenn es beispielsweise darum geht, Dateien zu schützen, auf die Anwender gemeinsam einen Zugriff besitzen. Wenn der Administrator allerdings vor der Herausforderung steht, eine Lösung zur Verschlüsselung sensitiver Daten auf XP-Systemen zur Verfügung zu stellen, ohne dabei auf kostenintensive zusätzliche Softwarepakete zurückzugreifen, bleibt der Einsatz von EFS sicher eine gute Alternative.

Microsoft stellt mit dem „Data Encryption Toolkit for Mobile PCs“ ein Softwarepaket zur Verfügung, in dessen Tiefen sich zwei Werkzeuge verbergen, die dem Systemprofi dabei helfen können, den Einsatz von EFS besser zu koordinieren und zu verwalten. Eines dieser Werkzeuge ist der EFS Assistent, der die Verschlüsselung von Dateien und Verzeichnissen erzwingen und die Systeme nach Dateien durchsuchen kann, die verschlüsselt sein sollten. So können Sicherheitsvorschriften entsprechende Firmenrichtlinien besser überwacht und befolgt werden.

Das zweite Software-Tool, in diesem Zusammenhang ist der EFS Certificate Updater. Er kann dabei helfen, die Anwender, die bisher selbstsignierte Zertifikate (self-signed certificates) verwendet haben, zu V2-Zertifikaten zu bringen, die von einer Zertifizierungsstelle (Certification Authority – CA) ausgestellt wurden.

Installation und Einsatz des EFS-Assistenten

Ein entscheidender Nachteil beim grundsätzlichen Einsatz von EFS auf XP-Systemen besteht darin, dass dem Administrator keine Option zur Verfügung steht, die Verwendung der Verschlüsselung zu erzwingen. Es besteht die Möglichkeit, die Verschlüsselung in den Gruppenrichtlinien für Rechner in der Domäne an- oder abzuschalten und Wiederherstellungs-Agenten zu konfigurieren. Damit sind die Konfigurationsmöglichkeiten aber erschöpft und der Administrator oder die Anwender selbst sind gefordert, den Verschlüsselungsstatus der entsprechenden Dateien und/oder Ordner zu setzen.

Mit dem EFS-Assistenten steht dem Systembetreuer ein Werkzeug zur Verfügung, dass er auf die Client-Systeme verteilen kann, um so die Verschlüsselung sensitiver Daten zu erzwingen, die ansonsten bei einem direkten Angriff auf diese Systeme offen liegen würden. Beim EFS-Assistenten handelt es sich um eine relativ kleine ausführbare Datei, die auf jedem Windows-Rechner in der Firma installiert werden kann.

Allerdings unterstützt die Software zum aktuellen Zeitpunkt nur Windows XP und Windows Vista. Sie arbeitet auf dem entsprechenden System immer im Kontext des jeweils angemeldeten Anwenders. Das Tool scannt dann Dateien und Ordner ab und schaltet basierend auf in der Registry hinterlegte Richtlinien die Verschlüsselung ein. Es steht zum Download bei Microsoft bereit.

Wichtig: Die Software benötigt auf dem XP-System ein installiertes Dotnet-Framework, bevor sie auf den Rechnern funktioniert. Die Testeinstellungen, das Reporting-Tool sowie administrative Schablonen und entsprechende Shortcuts setzt die MSI-Datei bei der Installation automatisch. Die Testeinstellungen schreiben dabei dann einige grundlegende Regeln in den Schlüssel HKLM\Software\Policies\Microsoft\EFS Assistant key der Registry auf dem lokal System hinein (siehe Tabelle auf der letzten Seite des Beitrags).

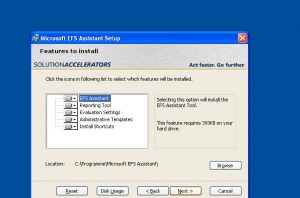

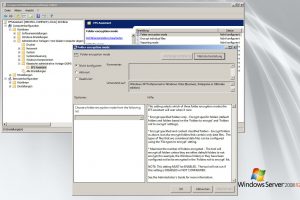

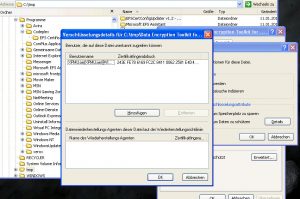

Wer das Werkzeug austesten möchte, sollte die MSI-Datei des EFS-Assistenten auf seinem XP-System, das der Firmen-Domäne angehört, ausführen und dabei alle Standardeinstellung (sie sind in Bild 1 zu sehen) beibehalten. Wer das Programm lieber manuell starten will, kann dies auch tun: Über den Start-Button ist „Alle Programme“ auszuwählen. Da es sich um ein Programm handelt, dass Microsoft nur in einer englischen Version zur Verfügung stellt, legt es dort dann noch das Verzeichnis „Programs“ an, in dem sich dann der Microsoft EFS Assistant befindet.

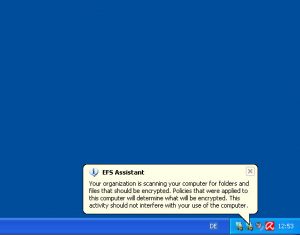

Wird dieser gestartet, so zeigt ein „Info-Ballon“ im Task-Tray (Bild 2) an, dass die Anwendung auf dem System aktiv ist. Wer das Tool in einer AD-Umgebung einsetzt, kann natürlich eine Gruppenrichtlinie zur Verteilung der Software einsetzen und es dabei auch gleich aktivieren lassen, wenn der Anwender sich am System anmeldet.

Eine weitere Benachrichtigung im Task-Tray informiert den Nutzer dann kurze Zeit später, dass der Scan-Vorgang beendet wurde. Dies ist der Zeitpunkt, um den zweiten Eintrag auszutesten, der von der Installation im „Programs“-Ordner eingetragen wurde. Er steht für ein Visual-Basic-Skript mit dem Namen „EFS Assistant Results Viewer“.

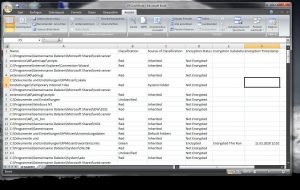

Dieses Skript hat die Aufgabe, im Verzeichnis „Meine Dokumente“ des angemeldeten Anwenders eine CVS-Datei anzulegen. Darin ist das Ergebnis des Scan-Laufs mitsamt den Details zu den verschlüsselten Dateien und Ordnern direkt aus der WMI-Datenbank des Systems (Bild 3).

Der Einsatz: Die Konfiguration des Assistenten

Hat der Administrator die Software auf einem System installiert, so werden zwei Listen von Ordnern angelegt: die „Default Green List“ und die „Default Red List“. Diese Listen beinhalten dann die Ordner, die von der Software bei der Bearbeitung eingeschlossen beziehungsweise ausgeschlossen werden. Zu den Ordnern auf der grünen Liste gehört unter anderem

%USERPROFILE%\Lokale Einstellungen\Temporary Internet Files

und

%USERPROFILE%\Eigene Dateien

Der Administrator kann mit Hilfe der Gruppenrichtlinien zusätzliche Ordnerlisten definieren, die dann eine höhere Priorität besitzen als die Standard-Listen. Wer solche Listen den Gruppenrichtlinien hinzufügen will, kann dies mit Hilfe der mitgelieferten administrativen Schablonen „EFSAssistant.adm“ (Windows Server 2003) und „EFSAssistant.admx“ (Windows Server 2008) tun. Sie befinden sich im Ordner „Administrative Templates“, den die Software beim Entpacken der ZIP-Datei mit angelegt hat. Zur Installation ist eine Anmeldung als Domänen-Administrator auf dem Domänencontroller notwendig:

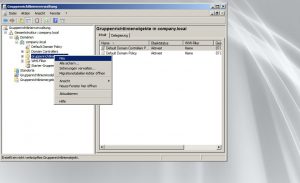

Dort muss der Administrator dann die Gruppenrichtlinienverwaltung öffnen, den eigenen Forest (Gesamtstruktur) und die eigene Domäne in der linken Spalte erweitern und dann mittels eines Rechtsklick auf den Ordner Gruppenrichtlinienobjekte das Menü mit dem Eintrag „Neu“ öffnen (Bild 4). In der Dialogbox für eine neue Gruppenrichtlinie wird dann der Name den neuen EFSAssistant-GPO eingegeben und „OK“ gedrückt. Wer nun einen Rechtsklick auf die neue EFS-Assistant-GPO unter den Gruppenrichtlinienobjekten ausführt, öffnet den Gruppenrichtlinienverwaltungs-Editor.

Dort wird dann wiederum in der linken Spalte der Eintrag Computerkonfiguration erweitert, so dass der Administrator dann den Eintrag „Administrative Vorlagen“ auswählen kann. Hier ist es dann mittels eines Rechtsklicks möglich, das Fenster für „Vorlagen hinzufügen/entfernen“ auszuwählen, zu der Schablonendatei zu navigieren und diese mittels „Öffnen“ zu importieren.

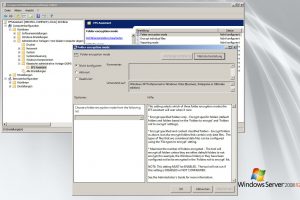

Danach sollte, wie in Bild 5 zu sehen, der „EFS Assistant“ unter den administrativen Vorlagen zu finden sein, der nun eine Konfiguration der entsprechenden Verschlüsslungen erlaubt. Dabei wird es sofort auffallen, dass sich durch den Einsatz des EFS-Assistenten die Möglichkeiten der Managementeinstellungen deutlich erweitert haben, wobei die meisten der Einstellungen, wie Bild 5 deutlich zeigt, selbsterklärend sind.

Trotzdem sollten Administratoren in einer Produktivumgebung unbedingt darauf achten, dass sie dieses Tool und die entsprechenden Einstellungen wirklich nur auf Systemen zum Einsatz kommt, die den vorgegebenen Anforderungen entsprechen. Microsoft stellt einen Artikel mit „Best Practices For The Encrypting File System“ bereit, der hierzu Hilfestellung geben kann. Zudem unterstützt der MSI-Installer des EFS-Assistenten eine Quiet-Option, die mittels des Schalters „/quiet“ beim Aufruf von der Kommandozeile gesetzt werden kann.

Dadurch wird auf dem Zielsystem nur die ausführbare Datei des Assistenten installiert, ohne dass eine weitere Aktion vom Anwender nötig wäre. Schließlich wird beim Entpacken der ZIP-Datei auch ein sogenannter „Administrator’s Guide“ mit auf dem System abgelegt, der ebenfalls wertvolle Hilfestellungen leisten kann.

Die Migration mittels des EFS Certificate Updater

Geht man davon aus, dass in der eigenen Domäne keine CA (Certification Authority) installiert ist, so werden alle Dateien, die mit EFS bearbeitet werden, mit den selbstsignierten Zertifikaten (self-signed certificates) verschlüsselt. Obwohl es sich beim Einsatz dieser Art der Zertifizierung um einen durchaus gültigen Weg zum Einsatz von EFS handelt, können Dateien, die mit selbstsignierten Zertifikaten verschlüsselt wurden, nicht so leicht zusammen mit anderen Anwendern verwendet werden. Wenn zudem das Zertifikat eines Anwenders verloren geht oder beschädigt wird, dann muss der Administrator versuchen, es mit Hilfe eines Data Recovery Agent (DRA) wiederherzustellen.

Kommen nun aber die sogenannten V2-Zertifikate zum Einsatz, so besteht dadurch sofort ein grundsätzlicher Vorteil: Der Administrator ist dann nämlich in der Lage, seinen Anwendern schnell wieder den Zugriff auf die verschlüsselten Dateien zu gewähren, selbst wenn ein Schlüssel verloren geht oder beschädigt wird, da diese Zertifikate ein Schlüsselarchiv unterstützen.

Diese V2-Zertifikate werden aber der Enterprise- und Datacenter-Version von Windows Server 2003 und den nachfolgenden Systemversionen unterstützt. Wurde im persönlichen Zertifikatsspeicher eines Anwenders ein entsprechendes Zertifikat installiert, so kann das zweite Werkzeug, der EFS Certificate Updater zum Einsatz kommen. Diese Software ändert die jeweilige EFS-Konfiguration des Nutzers von einem selbstsigniertem oder V1-Zertifikat zu einem V2-Zertifikat.

Im Idealfall sollte es so aussehen, dass EFS ausgeschaltet ist, bis alle Anwender ein entsprechendes V2-Zertifikat in ihrem Zertifikatsspeicher zur Verfügung haben. Allerdings wird es Situationen geben, in denen Anwender bereits Dateien besitzen, die mit einem V1- oder selbstsigniertem Zertifikat verschlüsselt wurden. Selbst wenn diese Anwender erfolgreich ein V2-Zertifikat anfordern würden, wird EFS weiterhin das alte Zertifikat verwenden, um neue Dateien zu verschlüsseln. Auch bereits verschlüsselte Dateien werden mit Hilfe des alten Zertifikats verschlüsselt bleiben.

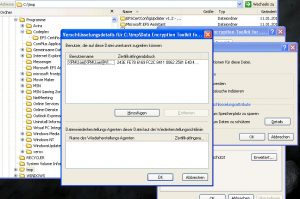

Will der Administrator einen Wechsel für Anwender vollziehen, die bereits Dateien verwenden, die mittels eines selbstsigniertem Zertifikats verschlüsselt wurden, so muss es sich unter dieser Anwenderkennung an dem XP-System einloggen. Dabei ist es wichtig, dass ein solcher Nutzer bereits ein V2-Zertifikat in seinem Zertifikatsspeicher besitzen muss, bevor der EFS Certificate Updater auf dem System ausgeführt werden kann. Die Software kann von Codeplex heruntergeladen werden.

Die Kommandos, die im nachfolgenden Abschnitt beschrieben werden, können natürlich in einem Login-Skript abgelegt werden, so dass der Administrator den Migrationsprozess schneller auf mehreren Systemen durchführen kann.

Das Programm lässt sich entweder durch einen Doppelklick auf die ausführbare Datei oder durch einen Aufruf aus der Kommandozeile starten. Soll dabei von V1-Zertifikaten migriert werden, so muss der Schalter „/m1“ eingesetzt werden. Danach hat der Systemverwalter von einer Kommandozeile aus das Programm „cipher“ mit dem Parameter „/u2“ aufzurufen, um so alle verschlüsselten Dateien dazu zu veranlassen, nun das V2-Zertifikat auch wirklich zu verwenden.

Anschließend braucht sich der Administrator noch einmal am System ab- und dann wieder anmelden. Somit ist sichergestellt, dass der Windows-Explorer den richtigen Fingerabdruck der verschlüsselten Dateien anzeigt.

Wer die Resultate dieser Aktion kontrollieren will, hat dafür die jeweiligen Fingerabdrücke der Zertifikate von existierenden und neu angelegten Dateien mit dem Fingerabdruck des V2-Zertifikats im Zertifikatsspeicher des entsprechenden Anwenders zu vergleichen.

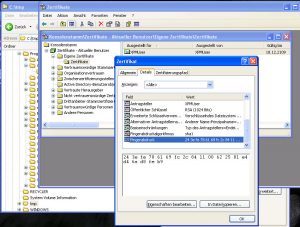

Dazu muss der Systemverwalter zunächst auf eine verschlüsselte Datei mit einem Rechtsklick zugreifen, die schon existierte, bevor er den EFS Certificate Configuration Updater ausführt. In der Eigenschaften-Box der Datei wird dann bei den Attributen erweitert ausgewählt. Dort folgt dann ein Klick auf das Feld „Details“ bei „Komprimierungs- und Verschlüsselungsattribute“. Die dann erscheinende Dialogbox zeigt auch den Fingerabdruck des Zertifikats, das zur Verschlüsselung der Datei zum Einsatz kam (Bild 6).

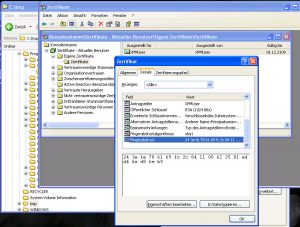

Danach ist ein Wechsel zur MMC, der Microsoft Management Console angesagt, die einfach durch Aufruf von MMC im Fenster „Ausführen“ (oder Windows-Taste plus „R“) gestartet wird. Hier gilt es nun, das Snap-In für die Zertifikate zu installieren, was durch STRG-M im Konsolenfenster gestartet werden kann. Bei der Frage „Dieses Snap-In verwaltet Zertifikate für:“ muss nun der Eintrag „Eigenes Benutzerkonto ausgewählt werden.

In der Konsole kann der Systemverwalter dann im linken Fenster „Zertifikate –Aktueller Benutzer“ erweitern und dann zu „Eigene Zertifikate“ wechseln, um dann das entsprechende Zertifikat im rechten Fenster zu finden und mittels eines Doppelklicks zu öffnen.

In der Spalte „Details“ kann er nun ganz nach unten scrollen um dort den gesuchten Fingerabdruck zu finden (Bild 7) und ihn mit dem zuvor bei der Datei gefundenen Fingerabdruck zu vergleichen: Diese beiden Werte sollten gleich sein, wenn das Tool „cipher.exe“ die verschlüsselten Dateien korrekt auf den neuen Stand gebracht hat.

Russel Smith/fms

Regeln, die der EFS-Assistent in die Registry schreibt (Kasten 1)

Funktion/Modus Wert in der Registry Standardeinstellung

Ordnerverschlüsselung FolderEncryptionMode Verschlüsselt spezifizierte

Ordner und solche, die

Dateitypen enthalten, die in

„zu verschlüsselnde Dateien“

spezifiziert wurden

Debugging DebugEnabled Enabled

Anz. „Statusballons“ DisplayBalloons Enabled

Dateitypen zu FilesExtensionToEncrypt .ppt, pptx, .doc, .docx, .xls, .xlsx

verschlüsseln