Tools optimieren die AD-Verwaltung

28. Mai 2010

Das Active Directory bedarf als wesentliche Komponente der IT-Infrastruktur einer durchdachten und sorgfältigen Verwaltung mit entsprechenden Mechanismen für Kontrolle, Schutz und Prüfung. Eine derart wichtige Anwendung, die mit minimalen nativen Kontrollmöglichkeiten ausgestattet ist, ist zwangsläufig nur schwer zu verwalten. Sie stößt an ihre Grenzen wenn es unter anderem um Compliance-Auditing und Reporting, Verwaltung von Gruppenrichtlinien, Bereitstellung und Löschung von Benutzerkonten, Delegation von Benutzerrechten, Change-Auditing und -Überwachung, Datenintegrität und Self-Service-Administration geht.

Bei diesem Beitrag handelt es sich um "Sponsored Content", der von NetIQ zum freien Lesen zur Verfügung gestellt wurde.

Als Verzeichnisdienst in Unternehmen hat sich das Active Directory (AD) auf breiter Front etabliert. Daher gilt es für die Administratoren, die darin gespeicherten Daten und Zugriffsrechte vor Missbrauch zu schützen. Die Werkzeuge der Windows-Plattformen zur AD-Verwaltung – oft als native Tools bezeichnet – ermöglichen leider keine umfassende Kontrolle in Bezug auf die Zugriffs- und Administrationsrechte. Diese fehlenden Funktionen machen die AD-Verwaltung im günstigsten Fall zu einer „anspruchsvollen Aufgabe“ für Administratoren.

Doch nicht nur die Kontrolle der Aktivitäten von Benutzern und Administratoren im AD unterliegt Einschränkungen, auch die Dokumentation der dort vorgenommenen Aktivitäten ist nur begrenzt möglich. Das erschwert es in letzte Konsequenz, Prüfungsvorgaben einzuhalten und den Verzeichnisdienst optimal zu schützen. Wer wiederholbare und durchsetzbare Prozesse im AD-Umfeld zu schaffen hat, wer den Verwaltungsaufwand nachhaltig reduzieren und gleichzeitig die Verfügbarkeit und Sicherheit der Systeme steigern möchte, der muss sich um Unterstützung umsehen. Angesichts der Vielzahl aufsichtsrechtlicher Vorgaben, wie HIPAA, Sarbanes-Oxley und PCI-DSS, ist es für ein Unternehmen nicht einfach, „Compliance“ zu erzielen, zu dokumentieren und zu wahren. Will eine Organisation die Prüfungsanforderungen erfüllen, muss es in der Lage sein, die Kontrolle und die Sicherheit sensibler und geschäftskritischer Daten nachzuweisen.

Die Themen Auditing und Reporting waren im Zusammenhang mit dem AD noch nie einfach zu beherrschen. Vor dem Erscheinen des Windows Server 2008 waren detaillierte Berichtsfunktionen so gut wie nicht vorhanden. Ab Windows Server 2008 ist es jetzt zumindest möglich, im begrenzten Umfang prüfungsrelevante Berichte anzufertigen. Dies ist zwar ein Schritt in die richtige Richtung, aber er reicht nicht aus, um strenge Prüfungsvoraussetzungen zu erfüllen oder Änderungen und Entscheidungen sinnvoll zu unterstützen.

Eine passende Lösung sollte über robuste, konfigurierbare Reporting- und Auditing-Funktionen verfügen. Zudem muss dokumentierbar sein, wer eine Änderung vorgenommen hat, was geändert worden ist, sowie wann und wo die Änderung erfolgt ist. Dabei empfiehlt sich Flexibilität für die Reporting-Funktionen, dass den Beteiligten die Trends zum Beispiel grafisch aufgezeigt werden können.

Gleichzeitig sollten den Administratoren die Details bereitstehen, die sie zur Verbesserung ihrer AD-Implementierung benötigen. Die Audit-Ereignisse gilt es zudem so lange wie nötig sicher zu speichern, um einerseits die Anforderungen an die Vorhaltezeit der Daten zu erfüllen und andererseits Ereignisse problemlos durchsuchen zu können.

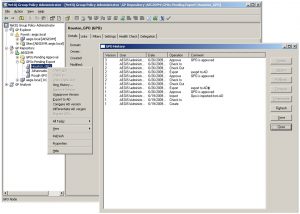

Mit Hilfe der Gruppenrichtlinien lassen sich die Benutzer, Ressourcen, Einstellungen, Anwendungen und Betriebssysteme über eine zentrale Konsole verwalten und konfigurieren. Doch die Verwaltung einer großen Zahl von Gruppenrichtlinienobjekten (Group Policy Objects, GPOs), in denen Richtlinieneinstellungen gespeichert sind, gestaltet sich mitunter als schwierig.

In komplexen IT-Umgebungen, mit vielen Systemadministratoren, ist besondere Vorsicht geboten, weil Änderungen an den GPOs jeden Computer oder Benutzer in einer Domäne in Echtzeit betreffen können. Trotz dieses Risikos fehlt es dem Gruppenrichtlinien-Konzept an Funktionalitäten zu den Themen Change-Management und Versionskontrolle.

Daher empfiehlt sich ein Ansatz, bei dem über ein sicheres Offline-Repository die Folgen von Änderungen an den Gruppenrichtlinien modelliert und sogar prognostiziert werden können, bevor diese „live“ umgesetzt werden. Modifikationen an den Gruppenrichtlinien planen, kontrollieren und korrigieren zu können, gilt in Verbindung mit einem entsprechenden Prozess zur Genehmigung und Freigabe der Änderungen als die Voraussetzung, um die Sicherheit und Compliance einer Windows-Umgebung zu verbessern und gefährliche Fehler zu vermeiden. Zur Verwaltung ihrer Gruppenrichtlinien sollten Unternehmen mit Blick auf das Auditing zudem eine Lösung einsetzen, die ein unkompliziertes, flexibles und aussagekräftiges Reporting ermöglicht.

Automatisierung reduziert Fehlerquellen

Mitarbeiter benötigen in der Regel Zugang zu mehreren Systemen und Anwendungen, die ihrerseits meist mit eigenen Konten und Anmeldeverfahren versehen sind. Doch die Bereitstellung, erneute Bereitstellung und – ganz wichtig – das Löschen der Zugänge über AD erfolgen meist manuell. Das kann unter Umständen Tage in Anspruch nehmen. Hinzu kommt, dass das AD selbst keine nativen Funktionen zur Automatisierung dieser Vorgänge oder zur Durchsetzung von Bereitstellungsrichtlinien zur Verfügung stellt.

Weil kaum oder gar keine Kontrollen vorhanden sind, kann auch nicht gewährleistet werden, dass die Benutzer innerhalb der vorgesehenen Zeit die benötigten Zugänge erhalten. Und weil es kein System von wechselseitigen Kontrollen gibt, können Administrationsfehler leicht zur Vergabe von unangemessen hohen Benutzerrechten führen. Das leistet dann Sicherheitsverstößen, bösartigen Angriffen oder unbeabsichtigten Fehlern mit entsprechenden Risiken für das Unternehmen Vorschub.

Als Lösung bietet sich ein Ansatz an, der den Bereitstellungsprozess automatisiert. In Verbindung mit entsprechenden Genehmigungsfunktionen entlastet dies die Administratoren, unterstützt die Einhaltung der Sicherheitsrichtlinien, verbessert die Standardisierung und verkürzt die Wartezeiten für die Benutzer.

Viele Anfragen von Benutzern oder Helpdesk-Mitarbeitern verlangen die Interaktion mit dem AD. Im Zuge dieser Arbeiten werden oft Administrationsrechte an Benutzer delegiert, die diese zur Ausübung der eigentlichen Tätigkeit auf Dauer gar nicht benötigen. Weil das AD nur zwischen zwei Administrationsebenen unterscheidet (Zugang als Domänen- oder Organisations-Administrator), lässt sich nur sehr schwer kontrollieren, was ein Benutzer nach der Vergabe von Administrationsrechten im Zugriff hat und welche Aktivitäten er durchführt.

Sobald ein Benutzer die erweiterten Administrationsrechte erhalten hat, kann er auch auf sensible Geschäfts- und Benutzerdaten zugreifen, weitere Rechte vergeben und Änderungen im AD vornehmen. Vor allem in der Hand von bösartigen Benutzern bedeuten höhere Administrationsrechte eine erhebliche Risikosteigerung für das AD, für Anwendungen, Benutzer und Systeme (etwa im Hinblick auf personenbezogene Daten oder gewerblich geschützte Informationen).

Wer die von erhöhten Benutzerrechten ausgehenden Risiken reduzieren und Anwendern nur die zur Ausübung ihrer Tätigkeit notwendigen Rechte einräumen möchte, sollte eine Lösung nutzen, die in der Lage ist, Rechte sicher zu delegieren. Dies ist eine Voraussetzung, um die geforderte Aufgabentrennung zu erreichen und den administrativen Aufwand besser zu verteilen, indem auch weniger hochspezialisierte Administratoren auf sicherem Wege beauftragt werden, anderen Benutzern eingeschränkter Änderungsrechte einzuräumen.

Eine sichere und richtliniengetreue Umgebung lässt sich nur erreichen, indem man das System überwacht, Änderungen kontrolliert und unbefugte, potenziell schädliche Änderungen nachverfolgt. Dabei gilt das Change-Auditing als ein wichtiges Verfahren zur Erkennung und Begrenzung unbefugter Änderungen im AD und zur Korrektur von Fehlern in der AD-Konfiguration.

Bordmittel haben ihre Schwächen

Die nativen AD-Tools bieten kaum Möglichkeiten, wichtige Konfigurationsänderungen zu verfolgen, zu prüfen, zu dokumentieren und zu melden. Auch Echtzeit-Auditing und -Reporting von Konfigurationsänderungen (einschließlich Gruppenrichtlinienobjekten), routinemäßigen operativen Änderungen und kritischen Gruppenänderungen sind „Out-of-the-Box“ nicht vorgesehen.

Konsistenz und Vollständigkeit der Informationen sind die Basis für die Datenintegrität. Werden Informationen in einem uneinheitlichen Format eingegeben, entstehen Dateninkonsistenzen. Sie behindern den effizienten Zugang zu wichtigen Informationen. Ein Beispiel von Dateninkonsistenzen ist die Verwendung unterschiedlicher Abkürzungen für Abteilungen. Man denke beispielsweise an das Rechnungswesen. Werden Abteilungskürzel nicht konsistent, also einheitlich, im AD hinterlegt, lässt sich nicht gewährleisten, dass alle Mitarbeiter des Rechnungswesens in Gruppen mit entsprechenden Rechten für Lohnbuchhaltung, Kommunikation, Systemzugang und so weitere zusammengefasst werden können.

Durchgängiger Informationsfluss ist nötig

Die Vollständigkeit der Informationen ist ein weiterer wichtiger Aspekt der Datenintegrität und für die Funktion eines Verzeichnisdienstes. Dazu ein Beispiel: Wird ein Mitarbeiter in eine andere Abteilung an einem anderen Standort versetzt, nutzt die Personalabteilung die Daten aus dem AD, um die Gehaltsdaten auf den aktuellen Stand zu bringen. Vergisst der Administrator, die neue Postleitzahl des Mitarbeiters einzugeben, würde das Lohnbuchhaltungssystem die Gehaltsabrechnung nicht an die richtige Anschrift versenden können.

Das AD bietet von sich aus keine Kontrolle über die nativ eingegebenen Inhalte. Ohne vorhandene Kontrollen können Administratoren Informationen in jedem beliebigen Format eingeben und Felder auslassen, die für den reibungslosen Ablauf der Unternehmensprozesse wichtig sind. Damit alle geschäftlichen Abläufe, die sich auf das AD beziehen, unterstützt werden und mit vollständigen und genauen Informationen versorgt werden, sollten Unternehmen eine Lösung einsetzen, die das Format und die Vollständigkeit der in den Verzeichnisdienst eingegebenen Daten kontrolliert. Diese trägt dazu bei, Dateninkonsistenzen zu reduzieren und die Einheitlichkeit und Vollständigkeit der Inhalte im AD zu verbessern.

Für die meisten Verwaltungsaufgaben ist ein Zugriff auf das AD erforderlich. Die damit verbundenen Tätigkeiten beinhalten häufig viele manuelle Vorgänge. Aufgrund der systemeigenen Komplexität des AD sind Administrationsfehler nicht auszuschließen. Doch schon ein einziger Fehler kann die gesamte Sicherheitsinfrastruktur gefährden. Wegen der fehlenden Kontrollmöglichkeiten gilt es den Zugang zum AD auf bestimmte Administratoren zu beschränken. Es kann durchaus sinnvoll sein, Techniker und Consultants mit der Installation und Pflege des AD zu betrauen, aber kaum ein Unternehmen kann es sich leisten, seine hochqualifizierten Mitarbeiter für die Erledigung routinemäßiger Benutzeranfragen einzusetzen

Selbstbedienung hilft Administrations-Aufwand begrenzen

Daher gelten Self-Service-Administration und -Automatisierung als logische Konsequenz für viele Unternehmen, die darauf abzielen, ihre Abläufe zu rationalisieren, Prozesse effizienter zu machen und die Compliance zu verbessern. Möglich wird dies, indem man Kontrollen für übliche administrative Aufgaben einrichtet und die Bearbeitung routinemäßiger Benutzeranfragen nicht von hochqualifizierten Administratoren durchführen lässt. Hierzu empfiehlt es sich, die routinemäßigen aber aufwendigen Prozesse zu ermitteln und Lösungen zu erarbeiten, die Self-Service-Komponenten und automatische Abläufe nutzen.

Die Automatisierung aufwendiger manueller Prozesse reduziert nicht nur die Belastung der hochqualifizierten Administratoren, sondern trägt auch zur Einhaltung der Richtlinien bei, weil automatische Prozesse keine Auslassungen dulden. Unternehmen sollten auch auf Lösungen für Self-Service und Automatisierung setzen, die entsprechende Genehmigungsverfahren unterstützen und die es ermöglichen, Ereignisse umfassend nachzuprüfen, damit die Einhaltung der Richtlinien dokumentiert werden kann.